WannaCry : โฉมหน้าของสงครามยุคใหม่ และความเสียหายจากการสะสมอาวุธไซเบอร์

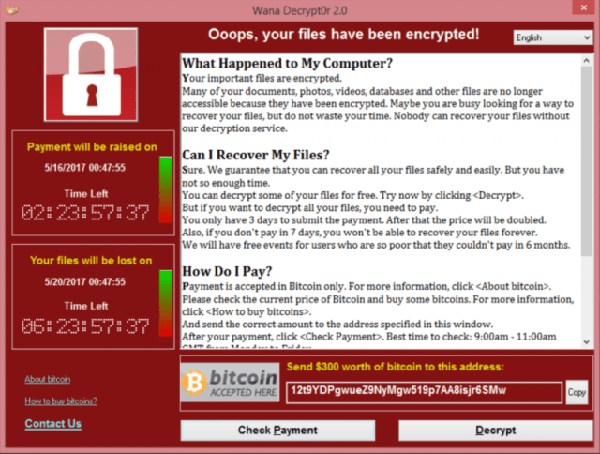

เป็นวิกฤติใหญ่โตกันไปทั่วโลกกับการแพร่ระบาดของมัลแวร์เรียกค่าไถ่ (ransomware) ตระกูล WannaCry แม้จะมีการเปิดใช้ kill switch เพื่อหยุดการทำงานและชะลอการระบาดของมัลแวร์ตัวนี้ได้ แต่เพียงข้ามคืนก็มี WannaCry 2.0 (ล่าสุดมีถึงเวอร์ชัน 4.0 แล้ว) โผล่มาโจมตีซ้ำอีกระลอก แถมคราวนี้ยังไม่มี kill switch กลายเป็นวิกฤติระดับโลกที่ยังไม่มีใครหยุดยั้งได้ และทุกคนต้องหาทางรับมือกันเอาเองตามสภาพ

WannaCry ถูกพัฒนาขึ้นมาเพื่อโจมตีช่องโหว่ของคอมพิวเตอร์ ซึ่งเชื่อกันว่าช่องโหว่นี้คือหนึ่งในคลังอาวุธไซเบอร์ของ NSA (สำนักงานความมั่นคงแห่งชาติของสหรัฐอเมริกา) ที่รั่วไหลออกมาและตกไปอยู่ในมือของอาชญากร ในขณะนี้ WannaCry จึงเกิดขึ้นมามากมายหลายเวอร์ชันและเหวี่ยงแหโจมตีอย่างไม่เลือกเป้าหมาย

นี่เป็นอีกครั้งที่โลกได้ประจักษ์ถึงพิษสงของ “อาวุธไซเบอร์”

Zero-day exploit : จุดเริ่มต้นของอาวุธไซเบอร์

ทุกวันนี้องค์กรทุกอย่างขับเคลื่อนด้วยระบบเครือข่ายคอมพิวเตอร์ ไม่ว่าจะเป็นหน่วยงานราชการ องค์กรเอกชน โรงพยาบาล ระบบคมนาคม และทุกๆ อย่างแม้กระทั่งหน่วยที่เล็กที่สุดอย่าง PC ที่บ้าน และสมาร์ทโฟน เพราะคอมพิวเตอร์สามารถจัดการกับข้อมูลต่างๆ ได้อย่างแม่นยำและมีประสิทธิภาพ อีกทั้งยังสามารถเชื่อมต่อกันผ่านเครือข่ายเพื่อแลกเปลี่ยนข้อมูลกันได้ตลอดเวลา ที่สำคัญ คือมันไม่เคยคำนวณพลาด เราจึงไว้ใจให้ระบบคอมพิวเตอร์จัดการข้อมูลต่างๆ ในองค์กร

แต่ระบบคอมพิวเตอร์ทุกชนิดทุกประเภทย่อมมีช่องโหว่ อยู่ที่ว่าช่องโหว่จะถูกพบเมื่อไหร่เท่านั้น เราเรียกช่องโหว่ที่ยังหาไม่เจอนี้ว่า Zero-day exploit การพัฒนาอาวุธไซเบอร์ทั้งหมด เริ่มต้นจากตรงนี้

ปกติแล้วผู้พัฒนาจะไม่มีโอกาสรู้เลยว่าซอฟต์แวร์ของตนมี Zero-day exploit อยู่ตรงไหนบ้าง ส่วนใหญ่จะรู้ตัวเมื่อถูกแฮ็กเกอร์โจมตีแล้ว เมื่อมีการโจมตีเกิดขึ้นผู้พัฒนาจึงหารูรั่วและออกแพทช์อัปเดตอุดมันไว้ เมื่อเวลาผ่านไป แฮ็กเกอร์ก็อาจจะค้นพบช่องโหว่ที่อื่นและโจมตีอีก ผู้พัฒนาก็ออกแพทช์แก้ไขอีก เป็นเช่นนี้ไปเรื่อยๆ

อย่างไรก็ตาม แฮ็กเกอร์ไม่จำเป็นต้องลงไม้ลงมือกับ Zero-day exploit ด้วยตัวเอง เพราะบางครั้งมันก็ไม่คุ้มค่าเหนื่อย พวกเขามีทางเลือกอื่นที่เบาแรงกว่า นั่นคือการเอา Zero-day exploit ไปขายในตลาดมืด ซึ่งลูกค้ารายใหญ่ก็ไม่ใช่ใครที่ไหน แต่เป็นรัฐบาลประเทศต่างๆ ที่ต้องการสะสมช่องโหว่เหล่านี้ไว้เป็น “คลังอาวุธไซเบอร์” เพื่อที่จะนำไปต่อยอดและสร้างความวุ่นวายแก่ข้าศึกบนสมรภูมิดิจิทัลนั่นเอง

ทำไมต้องเป็นอาวุธไซเบอร์?

การปะทะกันด้วยขีปนาวุธและกระสุนปืนไม่ใช่วิธีที่ดีที่สุดเสมอไป ในโลกยุค 4.0 ที่ทุกอย่างขับเคลื่อนด้วยระบบคอมพิวเตอร์ การทำลายล้างเชิงดิจิทัลก็สร้างความปั่นป่วนวุ่นวายให้ศัตรูได้ไม่แพ้ขีปนาวุธชั้นยอด หรืออาจจะมากกว่าเสียด้วยซ้ำ

การโจมตีด้วยอาวุธไซเบอร์มีข้อดีหลายอย่าง อย่างแรกคือสืบหาต้นตอลำบาก เพราะไม่มีใครรู้ว่าแฮ็กเกอร์ที่โจมตีระบบอยู่นั้นเป็นแฮ็กเกอร์อิสระ หรือเป็นแฮ็กเกอร์สังกัดรัฐบาลไหนกันแน่ เมื่อจับมือใครดมไม่ได้ก็ตอบโต้ยาก จะแฮ็คกลับก็ไม่รู้จะแฮ็คใคร หรือจะใช้อาวุธตอบโต้ มาตรการคว่ำบาตร ก็ไม่รู้จะไปทำกับใครที่ไหน ข้อดีอีกอย่างคือ มันสร้างความเสียหายได้เป็นวงกว้างในเวลาอันรวดเร็ว แถมยังมีต้นทุนต่ำกว่าจรวดมิสไซล์หลายเท่า

พลังทำลายที่หลายคนคาดไม่ถึง

“หากเปรียบเรื่องนี้ (WannaCry) กับอาวุธสงคราม ก็คงเทียบเท่ากับการที่จรวดโทมาฮอว์คหลายลูกถูกขโมยไปจากกองทัพสหรัฐฯ นั่นแหละ” Brad Smith ประธานและบอสใหญ่ฝ่ายกฎหมายของ Microsoft กล่าว คำพูดของเขาไม่ได้เกินจริงแต่อย่างใด

เรามาดูตัวอย่างความเสียหายที่มัลแวร์ตัวนี้สร้างเอาไว้กัน

หนึ่งในเหยื่อการโจมตีที่เจ็บหนักที่สุดคือประเทศอังกฤษ เมื่อ WannaCry ในชื่อ Wanna Decryptor ได้เข้าโจมตีโรงพยาบาลและหน่วยงานสาธารณสุข 16 แห่งทั่วประเทศ คอมพิวเตอร์เกือบทุกเครื่องถูกเข้ารหัส หมอไม่สามารถจ่ายยา หรือนัดหมายกับคนไข้ได้ โรงพยาบาลไม่สามารถทำประวัติคนไข้ได้ เครื่อง X-Ray และอุปกรณ์การแพทย์หลายอย่างไม่ทำงาน ส่งผลให้แพทย์ผ่าตัดและรักษาคนไข้ไม่ได้ โรงพยาบาลจำเป็นต้องเคลื่อนย้ายผู้ป่วยไปรักษาที่โรงพยาบาลอื่น ชีวิตของผู้ป่วยจำนวนมากต้องแขวนอยู่บนเส้นด้ายอย่างไม่มีทางเลือก

อีกด้านหนึ่ง ณ ประเทศสเปน บริษัท Telefonica ผู้ให้บริการเครือข่ายโทรศัพท์มือถือรายใหญ่ ก็ตกเป็นเหยื่อของ WannaCry เช่นกัน ด้วยคุณสมบัติของมัลแวร์ตัวนี้ที่สามารถกระจายตัวเองผ่านเครือข่าย Ethernet และ WiFi ได้ ทำให้มันแพร่ระบาดไปทั่วเครือข่ายภายในยิ่งกว่าไฟลามทุ่ง จนต้องสั่งให้พนักงานทุกคนปิดคอมพิวเตอร์ และตัดการเชื่อมต่อกับ WiFi ของบริษัทรวมไปถึง VPN ทั้งหมด ถึงขั้นนี้ Telefonica ก็เกือบจะเป็นอัมพาตไปโดยสมบูรณ์ ในขณะเดียว WannCry ยังกระจายตัวไปยังองค์กรต่างๆ ทั่วประเทศ จนทางการสเปนต้องแจ้งไปยังผู้ให้บริการด้านพลังงาน การขนส่ง โทรคมนาคม และการเงิน ให้หาทางป้องกันการโจมตีของ WannaCry อย่างเร่งด่วน

นอกจากโรงพยาบาลในอังกฤษและ Telefonica แล้ว WannaCry ยังโจมตีหน่วยงานต่างๆ ในหลาย ประเทศทั่วโลก ประเทศไทยเองก็เป็นหนึ่งในนั้น กรณีที่ชัดเจนที่สุดคือกรณีของ Garena ผู้ให้บริการเกมออนไลน์ที่โดน WannaCry โจมตีเซิฟเวอร์เกม Blade & Soul จนต้องปิดให้บริการฉุกเฉินเพื่อทำการกู้ข้อมูลเป็นเวลาหลายชั่วโมง

แถลงการณ์จาก Garena กรณีเซิฟเวอร์ถูก Wannacry โจมตี

ความเสียหายที่ WannaCry สร้างไว้ทั่วโลกในเวลาชั่วข้ามคืนนั้นประเมินค่าไม่ได้ ยิงจรวดโทมาฮอว์คสัก 10 ลูก อาจจะยังไม่ปั่นป่วนเท่านี้ ที่น่ากลัวคือการโจมตีที่เกิดขึ้นยังเป็นแค่น้ำจิ้มเท่านั้น หากมันถูกใช้เพื่อจุดประสงค์ทางการทหาร มันอาจไม่จบแค่การเรียกค่าไถ่ และจะก่อความพินาศมากกว่านี้หลายเท่า

ถึงเวลา “ล้อมคอก”

การโจมตีครั้งนี้เป็นตัวอย่างที่ดีที่แสดงให้เห็นว่า ถ้าหน่วยงานรัฐบาลสะสมอาวุธไซเบอร์ โดยการรวบรวมช่องโหว่ของระบบ Zero-day exploit เอาไว้เองโดยไม่ได้แจ้งกับทางผู้พัฒนาซอฟต์แวร์นั้นอันตรายขนาดไหน WannaCry เองก็เชื่อได้ว่าเป็นมัลแวร์ที่อาศัย Zero-day exploit ซึ่งถูกขโมยออกมาจากคลังของ NSA เช่นกัน ดังนั้นถึงเวลาแล้วหรือยังที่เราจะทำอะไรสักอย่างกับอาวุธไซเบอร์ที่รอวันอาละวาดเหล่านี้?

Brad Smith ประธาน Microsoft พูดถึง Digital Geneva Convention บนเวที RSA 2017

Microsoft คือองค์กรเอกชนรายแรกๆ ที่ลุกขึ้นมาพูดถึงเรื่องนี้อย่างจริงๆ จังๆ โดยการเรียกร้องให้ใช้ “สนธิสัญญาเจนีวาดิจิทัล (Digital Geneva Convention)” เพื่อให้รัฐบาลแต่ละประเทศลดการสะสมช่องโหว่และหันไปใช้วิธีอื่นแทน หากมีการพัฒนาเป็นอาวุธไซเบอร์ก็ต้องมีการควบคุมดูแลอย่างเข้มงวดในระดับเดียวกับการพัฒนาอาวุธสงครามจริงๆ พร้อมกันนี้ยังเรียกร้องให้รัฐบาลต่างๆ ต้องรายงานช่องโหว่แก่ผู้พัฒนาซอฟต์แวร์ แทนที่จะปิดเงียบและเก็บสะสมเอาไว้เอง ซึ่งเหตุการณ์ที่เกิดขึ้นคือแรงผลักดันที่ดีที่สุดที่จะทำให้สนธิสัญญานี้เป็นจริงขึ้นมาได้

หากทุกฝ่ายจะร่วมมือกันเพื่อยกระดับความปลอดภัยไซเบอร์ คงไม่มีเวลาไหนจะเหมาะไปกว่าเวลานี้อีกแล้ว

--------------------------------------

ที่มา : Forbes, WIRED, Microsoft, Garena Thailand

บทความโดย : techmoblog.com

Update : 16/05/2017

หน้าหลัก (Main) |

(สินค้า IT) ออกใหม่ |

|

FOLLOW US |